En este texto Lucía Lijtmaer aborda la trilogía de piezas con las que Paolo Cirio puso en evidencia los mecanismos claroscuros con los que operan tres de las grandes corporaciones en internet: Google, Facebook y Amazon. Usar técnicas de hackeo y reflexionar acerca de las redes sociales y la supuesta privacidad, la economía y el valor en la web, es parte fundamental estas piezas que metieron a Cirio en más de un problema.

Este texto forma parte del libro Quiero los secretos del pentágono y los quiero ahora editado por Capitán Swing, agradecemos a la autora el permiso para publicar este fragmento.

Stephanie Mullis aparece en la red de contactos Lovely Faces. Su sonrisa es amplia; su mirada, sugerente. De ella se dice que es escaladora, que le gustan los gatos y que su cita ideal incluiría sushi y visitar París. Eso sí: Stephanie Mullis jamás se apuntó a esa web. Tampoco sabe qué hacen su cara y sus aficiones en esa página.

Mullis acaba de convertirse en una víctima del scraping, una técnica cuyo fin es coleccionar datos personales y que no es exactamente ilegal. En concreto, este ejercicio de scraping se incluye dentro del proyecto Face to Facebook, de Paolo Cirio y Alessandro Ludovico.

"No exactamente ilegal" es el terreno en el que se mueve Paolo Cirio.

Puede que nadie haya entendido la relación entre arte y hacktivismo en los últimos años mejor que Paolo Cirio. Con la ayuda del crítico Alessandro Ludovico, Cirio se ha convertido en una especie de prestidigitador del media art, alguien que camina sobre las aguas —mientras corrige líneas de código—.

Bromas aparte, la santísima trinidad de la obra de Cirio incluye haber tomado como target a los tres gigantes de las redes de los últimos veinte años, las conocidas "joyas de la corona" de las corporaciones: Google, Amazon y Facebook, en lo que bautizó como "Hacking the Monopoly Trilogy", o "Hackear el monopolio, la trilogía", una serie de trabajos que, como todo el artivismo hacker, flirtea con los límites de la legalidad... cuando no los ignora directamente.

Facebook, la sonrisa de la fiesta eterna

La trilogía contra el monopolio tuvo su faceta más visible precisamente con Face to Facebook; también allí corrió su mayor riesgo legal. Face to Facebook trabajaba alrededor de la mercantilización de la intimidad, la puesta en escena y las redes sociales: Cirio y Ludovico tomaron la información de 250.000 perfiles personales de Facebook y los clasificaron por sus rasgos faciales, a través de un software de reconocimiento de rostros. Con estos datos crearon la página de contactos falsa Lovely-Faces.com, donde postearon todos los perfiles en seis categorías que incluían "chicas divertidas", "hombres sexys" y demás.

Las razones para esta empresa eran sencillas de sintetizar: las redes sociales dejan atrás la idea de que la gente pueda desaparecer de nuestras vidas. Podemos estar en contacto con los amigos del pasado y el presente a través de un espacio virtual único y potencialmente infinito, que es inmutable y perpetuo. El fenómeno nos convierte en usuarios fascinados que interactúan, activan y reactivan las actividades que hacen para posicionarse dentro de estas plataformas. Explicamos nuestros estados, advertimos sobre lo que consumimos y lo que nos gusta, hablamos para un público invisible que siempre está ahí. Así, la pregunta "¿Quién soy?" solo se responde en relación con los demás y a nuestra relación con ellos. Esta relación es íntima y continua, y para la plataforma, eterna.

Pero las redes sociales no son organizaciones públicas que quieren resolver estas dudas y anhelos, sino empresas privadas: su misión es enriquecerse convenciendo a los usuarios de que deben conectarse para interactuar con todas esas personas que nos están esperando, conectadas. El valor de mercado de las plataformas es proporcional al número de usuarios que tiene: Facebook —valorado en 50 mil millones de dólares— tiene 500 millones de usuarios, y requiere del que se suscribe que tenga más y más "amigos" con los que conectar. ¿Son esos amigos reales? No. ¿Para qué están ahí? Para crear la ilusión de una fiesta perpetua de interconexión social.

La realidad, en cambio, es que se trata de un registro, una grabación constante y vigilada, donde tus datos y lo que posteas permanece ahí eternamente. De ahí que cuanto más popular es esa "fiesta", más fácil resulta que otras empresas inviertan en ella. Los usuarios producimos contenidos indirectamente, respondiendo a la autogenerada necesidad de explicar quiénes somos, qué hacemos y dónde estamos, ya sea con nuestras fotos, preferencias, canciones y comentarios. Esto se conoce como "crowdsourced targeting", la identificación de lo que quieren y desean los usuarios a través de sus propias indicaciones. A través de las actualizaciones constantes de los usuarios, la riqueza se genera.

Ahora bien, ¿pueden los datos de los perfiles ser liberados? Sí. Aunque para ello es necesario analizar cómo se reconocen como identidades virtuales.

Así, el proyecto de Cirio y Ludovico adquirió complejidad puesto que no se trató solo del «robo» o «liberación» de las fotografías de los usuarios. Teniendo en cuenta que el rostro es el espacio más privado y público para Facebook —Caralibro, su interfaz de llegada a la red—, Cirio y Ludovico investigaron y almacenaron datos personales —públicos— de más de un millón de usuarios de Facebook, categorizaron los rostros de 250.000 fotografías siguiendo un algoritmo de reconocimiento facial en seis grupos, y los recombinaron bajo una aparente red de contactos que ligaba directamente con los datos ofrecidos de los usuarios.

Como Cirio y Ludovico advirtieron: "Encontramos un agujero conceptual en los sistemas, y los usamos para mostrar la fragilidad de las estrategias omnipotentes comerciales y de marketing. También formulamos un hackeo muy simple que todo el mundo, potencialmente, puede usar: todos podemos robar información personal y recontextualizarla en un contenido completamente inesperado".

A lo largo de sus cinco días de vida, el proyecto recibió más de mil menciones en medios de comunicación, once demandas, cinco amenazas de muerte y varias cartas de los abogados de Facebook, que incluyeron el secuestro de los datos de Cirio y Ludovico en la red social.

Cómo comerse a Google

Cirio vuelve una y otra vez sobre la misma idea: sustraer a las corporaciones lo que ha sido arrebatado a la ciudadanía. Esto se hace con ciertas premisas en la trilogía: el hackeo contribuye al bien común, el software que se crea es propio y puesto al dominio público, y la información obtenida se usa exclusivamente contra las corporaciones, generalmente con un giro final conceptual y práctico.

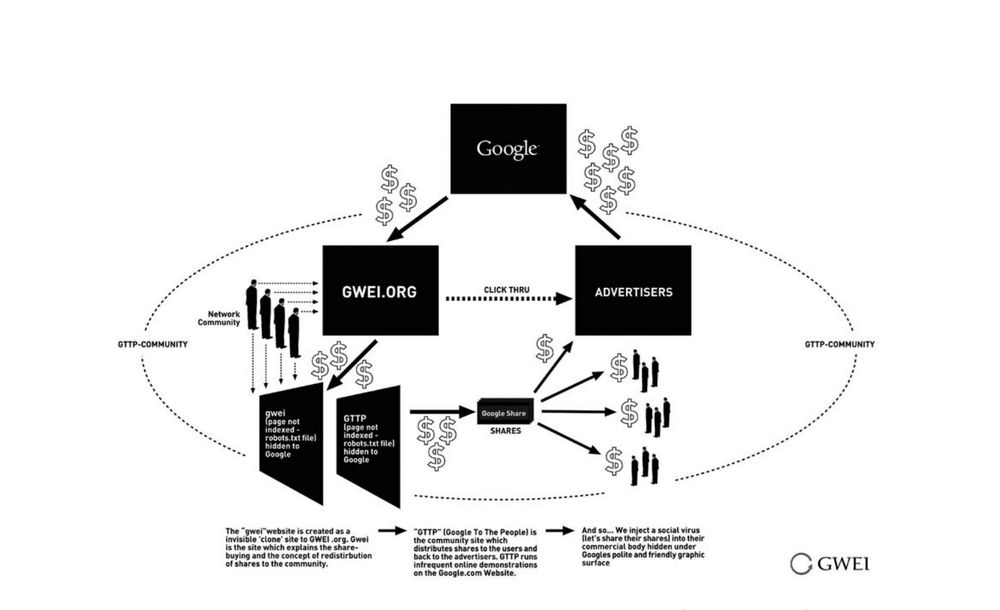

Semejante propósito se hizo especialmente patente en "Google Will Eat Itself". La premisa aquí era comprar a Google con su propio dinero: semejante idea, una puesta en escena del autocanibalismo, se pudo poner en práctica a partir de una de las principales puertas de entrada de dinero para el portal, el programa Adsense, que funciona a partir del establecimiento de pequeños anuncios de texto en webs de todo el mundo.

Con la ayuda de Ludovico y el dúo artístico Ubermorgen, Cirio colocó una enorme cantidad de cuentas Adsense en webs creadas por el dispositivo hacker. Cada vez que alguien entraba en la red de webs que habían creado, un número de robots que realizaban "clicks" se ponía en marcha, generando así por parte de Google micropagos que llegaban mensualmente en forma de cheque. Este dinero era utilizado para comprar acciones de la compañía, cuyos activos están valorados en la actualidad como todo el conjunto de bancos suizos.

Cirio y sus compinches demostraban así que había una puerta de entrada, un talón de Aquiles sobre el que crearon un modelo económico surrealista. Como apuntó Grischinka Teufi, "el mayor enemigo de un gigante así no es otro gigante: es el parásito". Si contamos con suficientes parásitos que succionen pequeñas cantidades de dinero en esta encarnación autorreferencial, estos vaciarán la montaña artificial de datos y el riesgo que encierran de totalitarismo digital".

¡Extra, extra! Esto es un atraco: Amazon Noir

El primer media hacking realizado conjuntamente por Cirio, Ludovico y Ubermorgen tuvo como objetivo el gigante Amazon. El principal objetivo era poner en evidencia un modelo de negocio basado, una vez más, en aprovecharse de los intangibles comunes en beneficio propio. Así, las webs de comercio digital de Amazon fueron atacadas aprovechando una puerta de entrada que, teóricamente, respetaba las leyes de copyright: ese "eche un vistazo" presente en las portadas de los libros, que permite al usuario leer algunas páginas una vez se adentra más allá de la portada.

Los robots Amazon Noir usaron la puerta de entrada para acceder a la enorme biblioteca digital de Amazon.com. Luego manipularon la función "eche un vistazo" hasta que entregó volúmenes completos de libros protegidos con copyright. Esto se hizo realizando entre cinco mil y diez mil peticiones por cada libro. Después procesaron los datos y reensamblaron los libros en formato PDF.

Las acciones de Amazon Noir pasaron por repartir gratuitamente en PDF los libros reensamblados que Amazon tenía a su disposición en la web, lo cual generó una gran cantidad de preguntas hacia la empresa sobre sus prácticas. Además, el supuesto —aunque orquestado—robo del libro/ instalación resultante de la acción supuso una enorme atención por parte de la prensa hacia el proyecto de Cirio.

Cirio, Ludovico y Ubermorgen explicaban que el dilema ético detrás del hackeo no era tal: el hackeo de medios suele describirse muy vagamente como la manipulación de las tecnologías de la información. Una definición más específica es la intrusión masiva en los canales de comunicación con tecnología estándar, como el correo electrónico, las tecnologías móviles o la propia telefonía móvil. Por lo general, estas acciones se llevan a cabo en el ámbito legal —o por lo menos en las zonas grises de la legislación internacional.

Como explica el propio colectivo: "En ocasiones las leyes tienen que ser desafiadas para actualizar y mejorar el sistema legal. Debemos ser capaces de juzgar por nosotros mismos si no resulta ético o es completamente razonable anteponer la libertad de expresión por encima de la aplicación de una ley. Con este modus operandi cibernético, al final solo el valor, la inteligencia y el conocimiento tecnológico básico son necesarios. Así podemos lograr un enorme alcance en esta era del espacio completamente articulado en red".

Quizás de la manera más certera, ellos resumían en qué consistía su misión: queríamos compartir y dar. No podíamos parar hasta que robáramos lo invisible. En la actualidad Paolo Cirio continúa su trabajo, que incluye el hackeo de la información de bancos en paraísos fiscales, charlas sobre su trabajo en todo el mundo y eludir querellas internacionales.

Lucía Lijtmaer

Escritora y periodista nacida en Argentina y residente en Barcelona. Es también comisaria cultural, traductora y profesora universitaria. Ha publicado los libros: Quiero los secretos del pentágono y los quiero ahora, Casi nada que ponerme y Yo también soy una chica lista